DeskHop – Fast Desktop Switching #

https://github.com/hrvach/deskhop

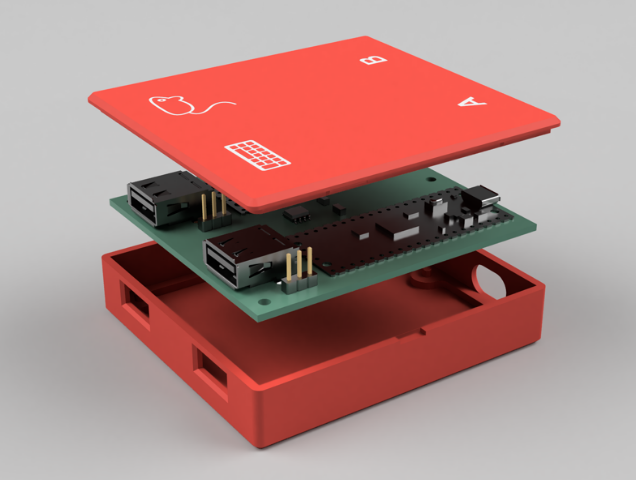

DeskHop 是一个快速切换桌面的设备,它允许用户通过键盘快捷键或鼠标在不同的计算机之间快速切换。该项目完全免费且开源,使用廉价和易得的组件构建,支持 Linux、macOS 和 Windows 操作系统。DeskHop 通过在键盘和鼠标之间建立和维护连接,并根据用户的选择将输入转发到不同的计算机,实现了键盘和鼠标的快速切换。它还具有全电离隔离功能,确保输出设备之间的完全隔离。该项目提供了详细的构建说明和硬件清单,方便用户自行构建。

DeskHop 的工作原理如下:

设备作为键盘和鼠标之间的中间人,同时与两台计算机建立和维护连接。

根据用户的选择,设备将鼠标和按键转发到不同的计算机。

鼠标的切换是通过修改鼠标报告描述符,使用绝对坐标来实现的。当鼠标从一个监视器移动到另一个监视器时,设备会根据鼠标的移动方向进行相应的切换。

键盘的切换是通过作为 USB 主机查询键盘,查找预配置的热键来实现的。当找到热键时,设备将后续的按键转发到另一个输出。

设备还支持使用键盘 LED 指示当前使用的输出设备,并记住每台计算机的 LED 状态。

如果您对构建 DeskHop 设备感兴趣,您可以在项目的 GitHub 页面上找到详细的构建说明和硬件清单。请注意,构建和使用此设备需要一定的技术知识和技能,确保在操作过程中采取必要的安全措施。

HN 评论 220 comments | 作者:rcarmo | 16 hours ago #

https://news.ycombinator.com/item?id=38780519

有人指出,DeskHop 不需要客户端软件来检测边缘。

DeskHop 通过改变鼠标隐藏报告描述符的方式实现鼠标光标的跳跃,使用绝对坐标和相对移动的鼠标报告来累积位置,从而实现准确的位置跟踪。

有人表示很高兴不需要通过网络连接计算机。

有人提到使用 Synergy 通过 VPN 连接计算机的经验。

有人推荐了其他类似的工具,如 pikvm、tailscale、zerotier 等。

有人提到使用 SSH 隧道来解决 Synergy 的安全问题。

有人询问 Synergy 与 SSH 隧道相比的区别,另一个人回答说 Barrier 具有内置的加密功能。

有人提到使用 tailscale 来简化 VPN 连接。

有人表示对 DeskHop 的设计赞赏,并将其视为在 Hacker News 上发现的最喜欢的项目之一。

有人分享了在 YouTube 上使用逗号和句号键进行视频帧逐帧调整的技巧。

有人提到在 Android 上进行精细选择的滑块操作很糟糕,其他人分享了在 YouTube Android 上使用双击左/右侧来前进/后退 10 秒的技巧。

有人提到使用 iOS 设备时也可以使用类似的双击手势。

有人提到在 iOS 上也可以使用类似的双击手势。

有人推荐了 Mouse Without Borders、x2x 和 ShareMouse 等工具。

有人提到使用 Synergy、Barrier 和 Input Leap 等软件解决方案,并希望能够在软件或硬件形式上实现自定义监视器交错。

有人推荐了商业设备,如 SIIG 的 4 端口漫游 KM 切换器。

有人提到使用路由覆盖 VPN 路由来解决计算机之间的连接问题。

有人分享了使用 Synergy 多年的经验,并将其列为有价值的付费软件之一。

有人提到使用 ShareMouse,并表示对 Synergy 开发人员不回应多年前的错误报告感到不满。

有人对 ShareMouse 将 TLS 作为高级功能的做法表示不满。

有人提到对于 Android 设备,可以通过上拉滑块来进行更精细的控制。

有人推荐了使用 KVM(键盘、视频、鼠标)切换器来解决键盘和鼠标切换的问题。

有人提到使用 KVM 切换器时可以使用物理按钮或无线遥控器进行切换。

有人提到使用 KVM 切换器时可以使用物理按钮或键盘快捷键进行切换。

有人提到使用 KVM 切换器时可以使用物理按钮或键盘快捷键进行切换,并分享了自己使用的设备。

有人表示很惊讶自己直到现在才了解到这个工具,并表示将在家中安装它。

有人提到 Barrier 是 Synergy 的开源分支,但目前已不再维护,推荐关注 Input Leap 项目。

有人询问类似工具的开发需要多少持续的开发工作,另一个人表示 Synergy/Barrier 多年来所需的功能几乎没有变化,应该算是“完成”的软件。

有人指出 Barrier 不支持 Wayland,另一个人提到在 Wayland 上使用 lan-mouse。

有人提到自己的类似项目,使用 Linux 输入子系统监听输入事件,并通过 USB 串口将事件发送到 Raspberry Pi Pico,然后将其转换为 USB HID 事件发送到 Windows PC。

有人表示对这个项目的赞赏,并表示希望能够将其开源。

有人建议将项目开源,并提供警告说明没有支持。

有人表示即使项目仍然存在错误,人们也会对它感兴趣。

有人提到使用多个 USB 集线器来切换键盘和鼠标,并抱怨设备之间的连接问题。

有人表示 KVM 用户的需求没有得到满足。

请注意,这只是评论的摘要,其中包含了一些用户对 DeskHop 和类似工具的观点和经验分享。

The New York Times is suing OpenAI and Microsoft for copyright infringement #

这篇文章报道了《纽约时报》对 OpenAI 和 Microsoft 提起的版权侵权诉讼。《纽约时报》声称这两家公司通过“复制和使用数百万”篇该报文章来构建他们的 AI 模型,现在作为结果,“直接竞争”该报的内容。诉讼中指出,OpenAI 和 Microsoft 的大型语言模型(LLMs)(驱动 ChatGPT 和 Copilot)“能够生成与《纽约时报》内容一字不差的输出,紧密概括它,并模仿其表达风格。”该报声称,这“破坏和损害”了该报与读者的关系,同时剥夺了其“订阅、许可、广告和联盟收入”。

诉讼还指出,这些 AI 模型通过损害新闻机构保护和变现内容的能力,“威胁到高质量新闻报道”。诉讼中称:“通过 Microsoft 的 Bing Chat(最近更名为“Copilot”)和 OpenAI 的 ChatGPT,被告试图在未经许可或付款的情况下,利用《纽约时报》在新闻报道方面的巨额投资,构建替代产品。”与此同时,基于《纽约时报》内容训练的 AI 模型的发布对 Microsoft 和 OpenAI 来说都是“极其有利可图”的。该报声称已经与这两家公司进行了数月的谈判,以“确保其获得对其内容使用的公平价值”,但未能达成解决方案。

《纽约时报》起诉这两家公司侵犯版权,并要求它们承担“数十亿美元的法定和实际损害赔偿责任”,称其复制了该报的作品。该报还要求法院阻止 OpenAI 和 Microsoft 使用其内容来训练他们的 AI 模型,并从这些公司的数据集中删除《纽约时报》的作品。

《纽约时报》是最近几个月内封锁 OpenAI 网络爬虫的众多新闻机构之一,阻止了该 AI 公司继续从其网站上爬取内容并将数据用于训练 AI 模型。BBC、CNN 和路透社也采取了类似措施。然而,其他出版物正在接纳 AI,或者至少接受与之相关的付款。Axel Springer 旗下拥有 Politico 和 Business Insider 的公司本月早些时候与 OpenAI 达成协议,允许 ChatGPT 直接从这两个来源获取信息,而美联社则允许 OpenAI 在未来两年内使用其新闻报道来训练其模型。

来源:The Verge

HN 评论 770 comments | 作者:ssgodderidge | 12 hours ago #

https://news.ycombinator.com/item?id=38781941

有人支持《纽约时报》的诉讼,认为许多创意机构在面对现代搜索引擎的崛起时都没有做出足够的反应。

有人认为 OpenAI 最初在训练模型时没有与版权持有者达成许可协议是可以理解的,但他们现在应该纠正错误,承认他们对所消费内容的创作者有一定的责任。

有人质疑 OpenAI 和 Google 在训练商业语言模型时使用的数据集是否合法,特别是是否使用了 LibGen 等非法来源的数据。

有人认为在这种情况下,艺术家唯一的解决办法是在安全环境中收费,以防止他人对其作品进行学习或灵感的利用。

有人指出训练语言模型与给孩子一本书不同,因为训练模型涉及将衍生副本存储在 GPU 内存中,这些副本可能不符合公平使用原则,也没有版权许可。

有人认为训练模型的目的决定了临时副本的合法性,而不是机制本身,因此不能对非浏览器请求做出绝对的断言。

有人认为训练模型几乎肯定属于公平使用,因为它只是在短暂接触数据后进行微小的算法调整。

有人提到 Aaron Swartz 的案例,指出大公司和个人在面对类似行为时受到的对待不公平,认为这是法律体系和执法的一个重大漏洞。

这些是帖子中的一些观点摘要,涵盖了关于 OpenAI 和微软被起诉侵犯版权的不同观点。请注意,这些观点来自于帖子的评论,可能代表个别用户的观点,并不一定代表广泛共识。

First new U.S. nuclear reactor since 2016 is now in operation #

https://www.eia.gov/todayinenergy/detail.php?id=61106

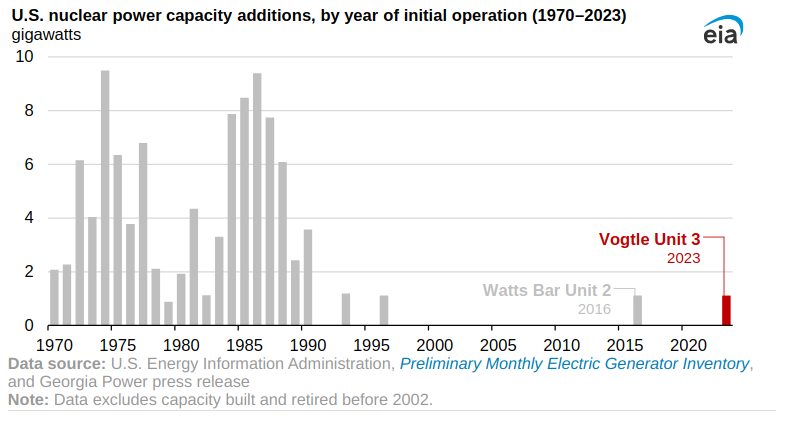

这篇文章报道了美国自 2016 年以来首个新的核反应堆已经开始商业运营。这个新的 1,114 兆瓦(MW)的第三单元反应堆加入了乔治亚沃格尔核电站的现有两个反应堆。该核电站由乔治亚电力公司和其他三家电力公司共同拥有。乔治亚电力公司预计另一个类似规模的第四个反应堆,沃格尔 4 号机组,将在 2023 年 11 月至 2024 年 3 月之间开始运营。这两个新的反应堆将使沃格尔核电站成为美国最大的核电站,超过亚利桑那州帕洛韦尔德核电站的 4,210 兆瓦。这两个新反应堆的建设始于 2009 年,最初预计耗资 140 亿美元,并于 2016 年(沃格尔 3 号)和 2017 年(沃格尔 4 号)开始商业运营,但项目遇到了重大的施工延误和成本超支。该项目的总成本现估计超过 300 亿美元。

沃格尔 3 号和 4 号机组采用了一种新的反应堆设计,即西屋 AP1000。这种下一代先进反应堆与以前的反应堆技术相比,具有更小的占地面积和更简单的设计。它还配备了强大的被动安全系统,可以在没有任何操作员行动或外部电源的情况下关闭反应堆。3 号和 4 号机组是美国首次部署 AP1000 第三代 + 反应堆。原计划在南卡罗来纳州的一个核电站建造另外两个西屋 AP1000 反应堆,但在 2017 年停工。

美国的第一个商业核电站于 1957 年 12 月在宾夕法尼亚州的 Shippingport 投入运营。大多数美国核反应堆是在 1970 年到 1990 年的 20 年期间建造的。在沃格尔 3 号之前,美国最后一个核反应堆是田纳西州的瓦茨巴尔 2 号机组。瓦茨巴尔 2 号的建设始于 1973 年,但在 1985 年暂停。工程于 2007 年恢复,反应堆于 2016 年投入运营。

美国拥有 93 个商业运行的核反应堆,总核电容量为 95,881 兆瓦,比其他任何国家都多。核电站产生的电力占美国电力消耗的近 20%。尽管近年来有一些核反应堆退役,但人们对核能作为一种能源资源的兴趣日益增加,以帮助减少美国电力部门的碳足迹。核反应堆的发电不会产生二氧化碳排放,并且可以提供基本负荷电力,否则这些电力主要来自燃煤和天然气发电厂。

最近的立法,如《两党基础设施法》和《通胀减少法》,支持将美国核能作为清洁能源、零碳发电组合的一部分。

HN 评论 412 comments | 作者:ano-ther | 6 hours ago #

https://news.ycombinator.com/item?id=38785468

Watts Bar 2 核反应堆的建设历程:有用户提到了 Watts Bar 2 核反应堆的建设历程,该反应堆的建设始于 1973 年,但在 1985 年暂停,直到 2007 年才重新开始建设,最终于 2016 年投入运营。

对于核反应堆建设的困难:有用户表示很难想象如何获得所需的零部件,并且可能无法更改计划。另一位用户提到了关于 Watts Bar 2 核反应堆建设暂停的原因,包括在核反应堆 1 号许可证预计发放之前发现了大量缺陷,以及核能监管委员会(NRC)对田纳西河谷管理局(TVA)的信函要求解决这些问题。

工程量巨大:有用户引用了来自 NRC 和 EIA 的文件,提到了 Watts Bar 2 核反应堆的翻新计划和工作量。这些文件指出,TVA 对大部分活动部件和仪器进行了翻新或更换,并制定了相应的检查和测试计划。这些工作量巨大,解释了为什么即使反应堆已经完成了 60%,建设时间仍然很长。

核电站建设的常见情况:有用户提到了核电站建设的常见情况,例如巴西附近的安格拉 3 号核电站自 1984 年开始建设,预计在几年后完工。

总的来说,这些评论观点涵盖了 Watts Bar 2 核反应堆建设历程、核反应堆建设的困难、工程量巨大以及核电站建设的常见情况。这些观点提供了对该帖子的评论和讨论。

Apollo 11 vs. USB-C Chargers (2020) #

https://forrestheller.com/Apollo-11-Computer-vs-USB-C-chargers.html

该文章比较了现代 USB-C 壁充中的 CPU 与阿波罗 11 号导航计算机(AGC)的性能。阿波罗 11 号航天器于 1969 年将 3 名宇航员送往月球并返回。

比较的设备包括:Google Pixel 18W 充电器、华为 40W SuperCharge 充电器、Anker PowerPort Atom PD 2 充电器以及阿波罗 11 号登月导航计算机(AGC)。

从性能方面来看,Anker PowerPort Atom PD 2 充电器中的 CPU(CYPD4225)在时钟速度上约为阿波罗 11 号导航计算机的 48 倍,程序存储空间约为 1.8 倍。因此,从这些指标来看,Anker PowerPort Atom PD 2 充电器的 CPU 比阿波罗 11 号导航计算机更强大。

然而,需要注意的是,阿波罗 11 号导航计算机可能包含了在 CYPD4225 中没有的专用硬件,这些硬件无法通过软件来复制。因此,仅从性能指标来比较是不够的。

在速度方面,阿波罗 11 号导航计算机的指令需要至少 12 个时钟周期,而 Anker PowerPort Atom PD 2 使用的 CYPD4225 CPU 的指令执行速度更快。然而,由于两者都没有缓存,内存访问速度恒定,指令按顺序执行,且没有硬件浮点运算等特性,因此可以通过比较相似指令的时钟周期数来得出结论。

根据比较结果,Anker PowerPort Atom PD 2 充电器的 CPU 比阿波罗 11 号导航计算机的 CPU 快 563 倍。

在存储方面,Anker PowerPort Atom PD 2 充电器的 CPU 可以存储的程序空间比阿波罗 11 号导航计算机多 1.9 倍。而在指令编码方面,CYPD4225 可以存储的指令数量比阿波罗 11 号导航计算机多 1.19 倍。

总结来说,Anker PowerPort Atom PD 2 充电器的 CPU 比阿波罗 11 号导航计算机的 CPU 更快、存储空间更大。根据这些比较结果,作者认为只需要 4 个 Anker PowerPort Atom PD 2 充电器的计算能力就足以完成阿波罗 11 号的任务,但需要注意的是,CYPD4225 并非用于太空的设备,且未考虑阿波罗 11 号计算机的外围设备和可靠性等因素。

需要注意的是,该文章是作者个人观点,仅供参考。

文章链接:Apollo 11 Computer vs USB-C Chargers

HN 评论 188 comments | 作者:raimue | 23 hours ago #

https://news.ycombinator.com/item?id=38778390

有人认为 Apollo 11 航天器包含 4 台计算机,其中一个是模拟计算机,被称为飞行控制计算机(FCC),它在 Saturn V 火箭中控制火箭的万向节。这些人认为模拟计算机没有得到应有的尊重。

另一些人认为将模拟计算机称为“计算机”是误导性的,因为模拟计算机与数字计算机有着本质的区别。数字计算机是图灵完备的,而模拟计算机在模拟领域没有类似的概念。

还有人讨论了图灵完备性和编程语言的关系,以及一些编程语言(如正则表达式和 SQL 风格的关系代数)是如何实现有意义和有用的计算而不是图灵完备的。

还有人讨论了模拟计算机的编程方式,指出在某些模拟计算机中,编程是通过在补丁面板上连接电路来完成的,类似于模拟合成器。他们还提到,如果能将一组程序优化到 FPGA 比特流甚至 Verilog 级别,那将接近模拟计算机运行的程序。

还有人讨论了模拟计算机的图灵完备性,指出模拟计算机是在连续信号域中运行的,而图灵完备性是一个离散的概念。

还有人提到了一些关于第一台数字、图灵完备(如果给予足够的内存)计算机的观点,包括 ENIAC 和 Z3。

还有人讨论了模拟计算机的精度和错误问题,以及模拟计算机与数字计算机的速度和精度比较。

这些是帖子中的一些主要观点和讨论。希望这个摘要对您有帮助!

The curse of the goitre in Switzerland #

https://www.lrb.co.uk/the-paper/v45/n23/jonah-goodman/a-national-evil

这篇文章名为《A National Evil》,作者是 Jonah Goodman。文章讲述了瑞士在 20 世纪初受到的一种奇怪的医学问题,即甲状腺肿大和克汀病的流行。这些疾病在瑞士的发病率超过 80%,给人们的生活带来了巨大的困扰。文章介绍了这些疾病的症状、影响以及对当时社会的影响。同时,文章还描述了研究人员对这些疾病的探索和解决方案,特别是通过碘盐的普及来消除这些疾病。这项措施最终取得了成功,瑞士成为第一个通过在食盐中添加化学物质来改善整个人口健康状况的国家。

文章详细介绍了瑞士甲状腺肿大和克汀病的流行情况,以及这些疾病对人们的生活造成的影响。它还描述了研究人员对这些疾病的探索和解决方案。最终,通过在食盐中添加碘的措施,瑞士成功消除了这些疾病。

这篇文章的来源是《London Review of Books》杂志的网站,链接为:A National Evil

HN 评论 210 comments | 作者:_ihaque | 10 hours ago #

https://news.ycombinator.com/item?id=38782954

有人提到在瑞士,一些人争论是否使用含碘盐,更喜欢食用不含添加剂的“天然盐”。

有人对医生们质疑传统方法、尝试新的治疗方案并最终找到治愈方法表示印象深刻。

有人提到在核事故期间,碘补充剂的一种有趣用途是通过灌注甲状腺来防止不稳定的碘同位素被吸收。

有人提到碘-131 在医学领域是放射性同位素的首次应用,用于治疗甲状腺功能亢进和甲状腺癌。

有人提到在核事故期间,给予碘补充剂可以防止不稳定的碘同位素被甲状腺吸收,这与盐中添加的碘或液体伤口用碘不同。

有人提到德国正在监测碘的摄入量,缺乏碘的情况正在增加。

有人提到在美国,使用含碘盐的情况正在减少,他们在饮食中很少看到碘作为成分,因此他们将碘盐放在海盐旁边,因为他们知道自己的饮食中缺乏富含碘的食物。

有人提到他们使用一种特定的 D/K 补充剂,其中也含有碘,因为他们知道自己的饮食中缺乏富含碘的食物。

有人提到加工和预制食品中使用的盐通常不含碘,这导致碘摄入量下降,因为人们越来越多地食用这些食品。

有人提到工业养殖的牛通常被喂食含碘盐,这使得它们的乳制品成为碘的良好来源,尽管这取决于农场的做法。

有人提到在高碘含量地区,除了盐以外应该还有其他碘的来源,因为盐只是用来补充碘的载体。

有人提到在美国是这样,但不确定是否适用于欧洲。

请注意,这些摘要仅涵盖了帖子中的一小部分评论。

4-year campaign backdoored iPhones using advanced exploit #

根据您提供的链接,这篇文章是关于一次大规模的 iPhone 感染活动的报道。攻击者利用了一个未公开的硬件功能漏洞,通过四个零日漏洞在多年的时间里感染了数十台 iPhone,其中包括莫斯科的卡巴斯基安全公司的员工。攻击者能够实现前所未有的访问级别,这表明他们具备先进的技术能力。被感染的设备上安装了功能齐全的间谍软件,可以传输麦克风录音、照片、地理位置和其他敏感数据到攻击者控制的服务器。文章还提到,这次感染活动利用了四个关键的零日漏洞,这些漏洞在被攻击者发现之前就已经存在,苹果公司已经修补了这些漏洞。此外,这些漏洞和秘密的硬件功能不仅影响 iPhone,还影响了 Mac、iPod、iPad、Apple TV 和 Apple Watch 等设备。感染的检测对于具有高级取证专业知识的人来说非常具有挑战性。

这次感染活动的最引人注目的细节是攻击者针对这个未知的硬件功能进行了定向攻击,这对于"Triangulation"活动的成功起到了关键作用。这个硬件功能的零日漏洞使攻击者能够绕过基于硬件的高级内存保护机制,即使攻击者获得了篡改底层内核内存的能力,也能够保护设备系统的完整性。在大多数其他平台上,一旦攻击者成功利用内核漏洞,他们就完全控制了被攻击系统。而在配备这些保护机制的苹果设备上,攻击者仍然无法执行关键的后渗透技术,比如向其他进程注入恶意代码,或修改内核代码或敏感内核数据。攻击者通过利用这个秘密功能的漏洞绕过了这种保护机制。这种保护机制在过去很少被攻破,也存在于苹果的 M1 和 M2 芯片中。

卡巴斯基的研究人员通过对被"Triangulation"感染的设备进行数月的逆向工程研究,才发现了这个秘密的硬件功能。在研究过程中,研究人员注意到了所谓的硬件寄存器,这些寄存器为 CPU 提供与外围组件(如 USB、内存控制器和 GPU)交互的内存地址。内存映射输入/输出(MMIO)允许 CPU 向特定外围设备的特定硬件寄存器写入数据。研究人员发现,攻击者用于绕过内存保护的几个 MMIO 地址在任何设备树中都没有被标识出来,设备树是一种机器可读的描述特定硬件集合的方式,对于逆向工程师来说非常有帮助。即使研究人员进一步查找源代码、内核映像和固件,他们仍然找不到任何关于这些 MMIO 地址的提及。

总结起来,这篇文章报道了一次利用未公开的硬件功能漏洞进行的大规模 iPhone 感染活动。攻击者利用了四个零日漏洞,绕过了苹果设备的高级内存保护机制,成功感染了数十台 iPhone,并安装了功能齐全的间谍软件。这次感染活动的发现揭示了攻击者的高级技术能力和对硬件的深入了解。苹果已经修补了这些漏洞,并且检测这种感染对于普通用户来说非常困难。

文章链接:Exploit used in mass iPhone infection campaign targeted secret hardware feature

HN 评论 207 comments | 作者:airstrike | 8 hours ago #

https://news.ycombinator.com/item?id=38784073

有人提到多年前就曾经讨论过 PDF 文件的危险性,现在看来这种担忧是有道理的。

有人分享了一场由 Kaspersky 研究人员进行的演讲的链接,讨论了主要漏洞的技术细节。

有人称赞 Ars Technica 的 Dan Goodin 撰写的文章,认为他以一种渐进式的方式解释了整个过程,即使不是程序员也能理解。

有人引用了 Fefe 的评论,指出这个漏洞链可能价值数百万美元,并猜测某人可能会被解雇。

有人提出了关于苹果是否能够在 iPhone 安全方面取得重大突破的问题,以及是否会有真正的进展。

有人回答说,iOS 设备中的“Lockdown mode”是一个重要的安全措施,它禁用了大部分功能,以减少设备的攻击面。

有人分享了一篇技术细节的文章,指出苹果的芯片中存在一个“功能”(类似于调试工具),可以通过写入未记录和未使用的 GPU 寄存器来绕过内存保护。这个漏洞是整个攻击链的关键漏洞。

有人讨论了 iPad 的短信功能和使用 SIM 卡的问题。

有人提到了关于硬件寄存器的发现可能是通过研究芯片本身来实现的。

有人讨论了苹果是否有意留下后门的可能性。

有人提到了关于漏洞利用的数据外泄部分的疑问。

有人讨论了模糊测试(fuzzing)的重要性。

有人提到了苹果是否知道这个漏洞的可能性。

有人讨论了政府与科技公司之间的关系,以及可能存在的合作或影响。

有人提到了硬件寄存器的发现可能是有意为之。

有人讨论了 MMIO 地址的发现和设备树文档的缺失。

这些是评论中的主要观点,涉及到了漏洞的技术细节、安全措施、苹果的责任和可能的后门等方面。请注意,这些观点是根据评论摘要得出的,并不能代表所有评论者的观点。

3D Map of Shinjuku Station in Three.js #

https://satoshi7190.github.io/Shinjuku-indoor-threejs-demo/

根据我访问的链接( https://satoshi7190.github.io/Shinjuku-indoor-threejs-demo/),这篇文章是关于使用 Three.js 技术创建的一个新宿站室内地图演示。文章提到使用了国土交通省提供的新宿站周边室内地图数据,并对其进行了加工处理。

HN 评论 81 comments | 作者:brw | 5 hours ago #

https://news.ycombinator.com/item?id=38786581

有人认为这个三维地图非常漂亮,类似于《Deus Ex》游戏中的巨大屏幕上的场景。

有人提到了一个来自加泰罗尼亚的人,他已经制作了近 900 个不同规模的车站的三维模型,并在 r/nycrail 上引起了很大反响。

有人问这些三维地图的许可证是什么。

有人表示希望能够购买这些车站的打印版,并提到了一个可能的联系方式。

有人提到了一个与日本地铁站有关的游戏,以及其他一些地铁站模拟游戏。

有人讨论了在日本地铁站迷路的经历,并分享了一些有关如何避免迷路的技巧。

有人评论了这个三维地图没有显示铁路轨道和通往站台的楼梯/自动扶梯,这些对乘客来说是最重要的特征。

这些是帖子中的一些评论观点的摘要。希望这能帮到你!

Operation Triangulation: What You Get When Attack iPhones of Researchers #

https://securelist.com/operation-triangulation-the-last-hardware-mystery/111669/

根据您提供的链接,文章标题为《Operation Triangulation: The last (hardware) mystery》。这篇文章介绍了一个名为"Operation Triangulation"的攻击链,该攻击链利用了多个零日漏洞和硬件特性,旨在绕过苹果设计的 SoCs 的硬件安全保护,以获取对设备的完全控制权限。

攻击链的主要步骤如下:

攻击者发送一个恶意的 iMessage 附件,该附件在不向用户显示任何迹象的情况下被应用程序处理。

该附件利用了一个名为 ADJUST TrueType 字体指令的远程代码执行漏洞(CVE-2023-41990),该指令在早期的九十年代就存在,后来被修补掉。

攻击利用返回/跳转导向编程和使用 NSExpression/NSPredicate 查询语言编写的多个阶段,对 JavaScriptCore 库环境进行修补,以执行 JavaScript 编写的特权升级漏洞。

JavaScript 漏洞被混淆以使其完全不可读,并尽量减小其大小。它包含大约 11,000 行代码,主要用于 JavaScriptCore 和内核内存的解析和操作。

攻击利用 JavaScriptCore 的调试功能 DollarVM ($vm),以从脚本中操纵 JavaScriptCore 的内存并执行本机 API 函数。

攻击链支持新旧 iPhone,并包括用于利用最新型号的指针身份验证代码(PAC)绕过。

攻击利用 XNU 的内存映射系统调用(mach_make_memory_entry 和 vm_map)中的整数溢出漏洞(CVE-2023-32434),以在用户级别获得对设备整个物理内存的读写访问权限。

攻击利用硬件内存映射 I/O(MMIO)寄存器绕过页面保护层(PPL),这一点被修补为 CVE-2023-38606。

在利用所有漏洞后,JavaScript 漏洞可以对设备进行任意操作,包括运行间谍软件。但攻击者选择执行以下操作:(a) 启动 IMAgent 进程并注入一个清除攻击痕迹的有效载荷;(b) 在隐形模式下运行 Safari 进程,并将其转发到下一个阶段的网页。

网页上有一个脚本,用于验证受害者,并在检查通过后接收下一个阶段:Safari 漏洞利用。

Safari 漏洞利用利用 CVE-2023-32435 执行一个 shellcode。

shellcode 执行另一个内核漏洞,以 Mach 对象文件的形式。它使用了相同的漏洞:CVE-2023-32434 和 CVE-2023-38606。它在大小和功能上也很庞大,但与 JavaScript 编写的内核漏洞完全不同。两者仅共享与利用上述漏洞有关的某些部分。大部分代码都用于解析和操作内核内存。它包含各种后利用实用程序,但大多数都未使用。

攻击获得 root 权限并继续执行其他阶段,加载间谍软件。

文章还提到了一个硬件特性的使用,该特性绕过了苹果设计的 SoCs 的硬件安全保护,以获取对设备的完全控制权限。攻击者通过向芯片未使用的未知硬件寄存器写入数据、目标地址和数据哈希,绕过了硬件内存保护。这个未知的硬件特性可能是苹果工程师或工厂意外添加的,因为固件未使用该特性,攻击者如何知道如何使用它仍然是一个谜。

文章还提供了有关攻击链中使用的硬件寄存器的技术细节,包括内存映射 I/O(MMIO)寄存器和 CoreSight MMIO 调试寄存器。通过分析这些寄存器的使用,作者确认了攻击链中使用的未知 MMIO 寄存器属于 GPU 协处理器,并提供了相关的伪代码和技术细节。

总的来说,这篇文章详细介绍了"Operation Triangulation"攻击链的各个步骤和使用的漏洞和硬件特性。它提供了对攻击链的深入分析,并探讨了攻击者如何绕过硬件安全保护。这篇文章对于了解 iOS 安全和漏洞利用具有重要的参考价值。

请注意,以上摘要是根据提供的链接和文章内容进行的总结,可能不包含所有细节。建议阅读完整的文章以获取更全面的信息。

参考来源:

Operation Triangulation: The last (hardware) mystery

HN 评论 66 comments | 作者:ruik | 10 hours ago #

https://news.ycombinator.com/item?id=38783112

评论者认为黑客攻击者要么具备非凡的研究能力,要么黑进了苹果并获取了内部硬件文档。

文章指出,攻击者利用了一个被隐藏的硬件特性,需要进行全面的硅芯片拆解和逆向工程才能操作。

攻击者使用了一系列高难度的零日漏洞,通过启动一个不可见的 Safari 浏览器,加载一个完全不同的漏洞链来重新攻击设备。

由于研究人员是俄罗斯的卡巴斯基团队,评论者认为这很可能是美国国家安全局(NSA)或英国政府通信总部(GCHQ)的工作。

文章还提到了恶意软件可以启用广告跟踪,并且可以检测到常用于安全研究的云 iPhone 服务。iOS/macOS 恶意软件平台似乎已经开发了十多年,并且在设备上进行了机器学习,用于图像识别和 OCR,以避免上传图像字节。

评论者对演讲者关于“安全通过混淆无法起作用”的观点表示怀疑,并认为如果硬件特性公开文档化,它会被更早地发现。

评论者讨论了硬件特性的可疑之处,包括使用了一个秘密但弱的哈希函数来保护任意 DMA 的硬件接口,以及硬件特性的存在方式。

评论者还提到了可能存在的苹果内部人员或前苹果员工的参与,以及苹果是否合作实施了这个“API”。

评论者还讨论了硬件特性的设计和实现方式,以及可能的漏洞来源和攻击者的身份。

这些是帖子中的一些观点和讨论,涉及到黑客攻击研究人员的 iPhone 以及可能的攻击者身份和动机。请注意,这些观点和评论是来自帖子的用户,可能是基于他们的个人理解和推测。